Криптовалюты стали неотъемлемой частью современной финансовой системы, но их динамичность также приносит вызовы в области безопасности транзакций. Активное использование криптовалют делает крайне важным понимание и прогнозирование потенциальных угроз.

На данный момент ведется активная работа по сбору и анализу данных для более глубокого понимания безопасности криптовалютных транзакций. Исследователи фокусируются на сборе данных о различных характеристиках транзакций, с учетом их времени, количества входов и выходов, размера комиссии, агрегированных показателях и других атрибутах.

В процессе формирования датасета обращается внимание на разнообразие транзакций в сети биткоина. Это включает в себя как обычные, легальные транзакции, так и те, которые могут быть связаны с незаконной деятельностью. Значительная часть внимания уделяется подбору представительного набора данных, который охватывает различные временные интервалы и сценарии использования.

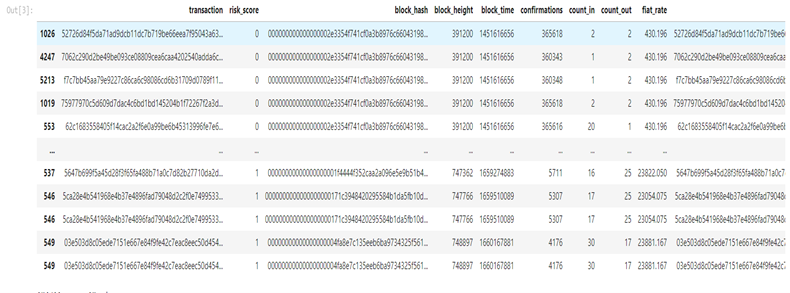

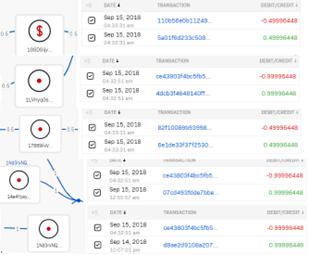

Рисунок 1 - Пример дасета

В ходе исследования изучаются ключевые признаки, которые могут свидетельствовать о потенциальной угрозе безопасности. Это включает в себя анализ временных штампов, структуры входов и выходов, размеров комиссий, объема транзакций, а также агрегированных характеристик. Анализ таких признаков позволяет выявлять аномалии и подозрительные транзакции.

Для эффективного анализа и прогнозирования угроз безопасности будут применяться методы машинного обучения. Это включает в себя создание моделей на основе алгоритмов, таких как RandomForest, k-Nearest Neighbors и Support Vector Machine. Эти модели будут обучаться на формируемом датасете для идентификации подозрительных паттернов и транзакций.

Ожидается, что результаты этого исследования предоставят более глубокое понимание угроз безопасности в криптовалютных транзакциях. Методы машинного обучения позволят создать эффективные модели прогнозирования, а детальный анализ признаков даст основание для разработки стратегий обеспечения безопасности в сфере криптовалютных операций.

Хотя многие считают, что Биткойн обеспечивает полную анонимность, на самом деле это псевдоанонимная сеть. Все транзакции биткойнов доступны для публичного просмотра в блокчейне. Используя онлайн-обозреватели Биткоина, такие как blockchain.com, даже люди без адреса блокчейна или поддерживаемого кошелька могут просматривать историю транзакций любого адреса. Это также позволяет им отслеживать транзакции биткоинов. Хотя транзакции ничего не раскрывают о личности пользователей, полная история транзакций каждого сетевого адреса биткойн доступна для любого, кто хочет анализировать.

Для того, чтобы продемонстрировать это на практическом примере был выбран случай, произошедший в сентябре 2018 года, когда хакеры получили несанкционированный доступ к горячему кошельку биржи Zaif и украли 5966 BTC или примерно 60 миллион долларов на тот момент . Для анализа был выбран инструмент Crystal.

Для того чтобы продемонстрировать один из практических примеров был выбран случай, произошедший в сентябре 2018 года, когда хакеры получили несанкционированный доступ к горячему кошельку биржи Zaif и украли 5966 BTC. Для анализа был выбран инструмент Crystal.

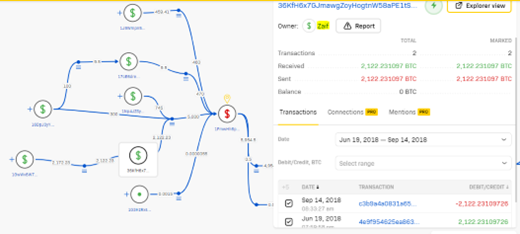

Все входящие адреса принадлежали Zaif. Как показано на рисунке 2, похищенные средства в биткоинах хакер отправил на адрес: FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w.

Рисунок 2 - Перевод средств с кошельков Zaif на адрес хакера

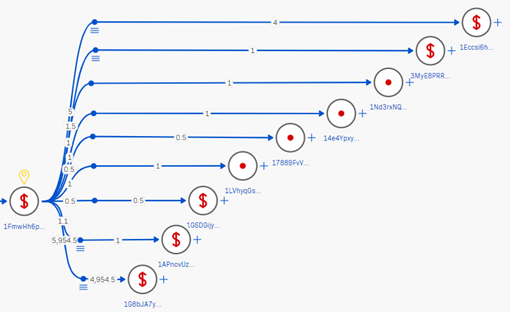

Как видно на рисунке 3, адрес 1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w содержит 9 исходящих транзакций, таким образом, отслеживание применялось для каждой из них

Рисунок 3 - Исходящие транзакций по адресу 1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w

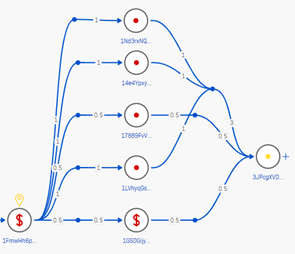

Как показано на рисунке 4, многие биткоины были разделены на относительно небольшие суммы(0.5 и 1 биткоин) и отправлены в течении очень короткого времени как видно на рисунке 5,на другие адресаты, у которых нет историй и не было больше никаких активностей за последние 4 года, что говорит, о что это кошельки-однодневки.

Рисунок 4 - Разбиения биткоинов на небольшие суммы

Рисунок 5 - Кошельки-однодневки. Время и дата транзакций.

Проведя множество операций описаны выше, были обнаружены больше 5 тысяч кошельков куда были переведены часть украденных средств. По итогам исследования было определено, что часть похищенных средств была отправлена на вывод через криптовалютную биржу Binance, другая часть — разбита на мелкие суммы и распределена на многочисленные адреса через миксеры, игровые сервисы и другие криптобиржи, а 30% остались на ранее не засвеченных в сети адресах, предположительно принадлежавших хакеру .

Как было видно на этом примере, этому случаю характерен многие признаков, которые являются ключевыми атрибутами при оценке биткоин транзакции на предмет подозрительности.